Herramientas de borrado seguro para Linux

Se trata de srm una herramienta de borrado seguro para remplazar la actual rm. Con srm podemos evitar que se recuperen datos sensibles después de ser borrados.

Se trata de srm una herramienta de borrado seguro para remplazar la actual rm. Con srm podemos evitar que se recuperen datos sensibles después de ser borrados.Su sistema de borrado se basa en el método Gutmann que consiste en utilizar los algoritmos publicados por Peter Gutmann en su articulo “Secure Deletion of Data from Magnetic and Solid-State Memory”.

Esta herramienta no trabaja en reiserfs, pero se puede utilizar en: ext2, ext3, FAT, FAT32 y sistemas de archivos nativos Unix. [...]

Ver articulo completo

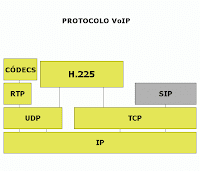

Auditar seguridad de dispositivos VoIP basados en SIP

Con la herramienta SIPVicious un kit de utilidades diseñadas para auditar la seguridad en dispositivos VoIP basados en el protocolo SIP.

Con la herramienta SIPVicious un kit de utilidades diseñadas para auditar la seguridad en dispositivos VoIP basados en el protocolo SIP.SIPVicious esta compuesto de las siguientes herramientas:

Svmap: es un escaner del protocolo SIP. Escanea rangos de IP y identifica cualquier servidor que trabaje en SIP. También tiene la opción para explorar rangos de puertos. Puede obtener todos los teléfonos en una red para hacerlos sonar al mismo tiempo (usando el método INVITE). [...]

Ver articulo completo

Storm, una red a la par de cualquier supercomputadora

La red zombi Storm tiene mayor capacidad de cálculo que los 10 superordenadores más potentes del mundo.

La red zombi Storm tiene mayor capacidad de cálculo que los 10 superordenadores más potentes del mundo.Diario Ti: El catedrático de informática Peter Gutmann, de la Universidad de Auckland, Nueva Zelandia, considera que la red de computadoras zombi Storm, controlada por desconocidos, dispone de mayor capacidad de cálculo que las 10 mayores supercomputadoras del mundo en su conjunto.

En un informe titulado "La supercomputadora más potente del mundo está en línea", Guttman se basa en cálculos hechos por expertos en seguridad TI, según los cuales la red Storm consiste de 1 a 10 millones de computadoras infectadas. [...]

Ver articulo completo

Elegi el primer articulo por que la privacidad y la seguridad de nuestros archivos en la computadora es muy importante.

Elegi el segundo por que los dispositivos voIP son muy usados en estos tiempos y la seguridad en ellos es muy importante.

Elegi el tercero por que es increible que la cantidad de computadoras infectadas que forman parte de estas redes zombies sea tan grande.

Saludos.

No comments:

Post a Comment